Was steht im BSI Lagebericht 2024?

Dieser Text ist nicht KI generiert.

- Im Berichtzeitraum waren 22 Advanced Persistent Threat Advanced Persistant Threat (APT)-Gruppen in Deutschland aktiv.

- Monatlich gingen im Schnitt 18 Meldungen über Zero-Day-Schwachstellen in IT-Produkten deutscher Hersteller beim Bundesamt Für Sicherheit in Der Informationstechnik (BSI) ein.

- Distributed Denial of Service (DDoS)-Angriffe mit einer Bandbreite von über 1 Gigabyte pro Sekunde traten verhäuft auf.

- Kriminelle suchen sich tendenziell die am leichtesten angreifbaren Opfer aus.

- Es wurden mehrere Fälle von Identitätsdiebstahl bekannt, wodurch sich Angreifer Zugang zu Cloud Infrastrukturen verschaffen konnten.

- Die größte Angriffsfläche stellen Webmail-Systeme dar.

- Die Zahl der mutmaßlichen Opfer von Datenleaks nach Ransomware-Angriffen ist weiter gestiegen.

- QakBot (August 2023), RagnarLocker (Oktober 2023), Alphv (Dezember 2023) und LockBit (Februar 2024) konnten vom Netz genommen bzw. eingedämmt werden.

- Das Bundesamt Für Sicherheit in Der Informationstechnik (BSI) übermittelt täglich etwa 15 Schwachstellenwarnungen an betroffene Behörden.

- Täglich werden rund 368 zusätzliche maliziöse Websiten für die Bundesverwaltung gesperrt.

- Im Schnitt werden täglich 9212 Zugriffsversuche auf maliziöse Websiten blockiert und 753 000 E-Mails überprüft.

- Eine Reifegradprüfung für Kritische Infrastrukturen (KRITIS) zeigt einen Aufwärtstrend bezüglich deren Resilienz.

- In Zukunft soll der Europäische Digitale Identitäts-Wallet (EUDIW) eingeführt werden.

- Zugangsvorraussetzungen für vernetzte Geräte (IoT) zum Europäischen Binnenmarkt sollen in Form neuer Gesetze geregelt werden. Die Gesetze sollen vorallem die Prinzipien “Security by Design,” “Security by Default” sowie Vertraulichkeit und Integrität der verarbeiteten Daten durchsetzten.

Lagebetrachtung

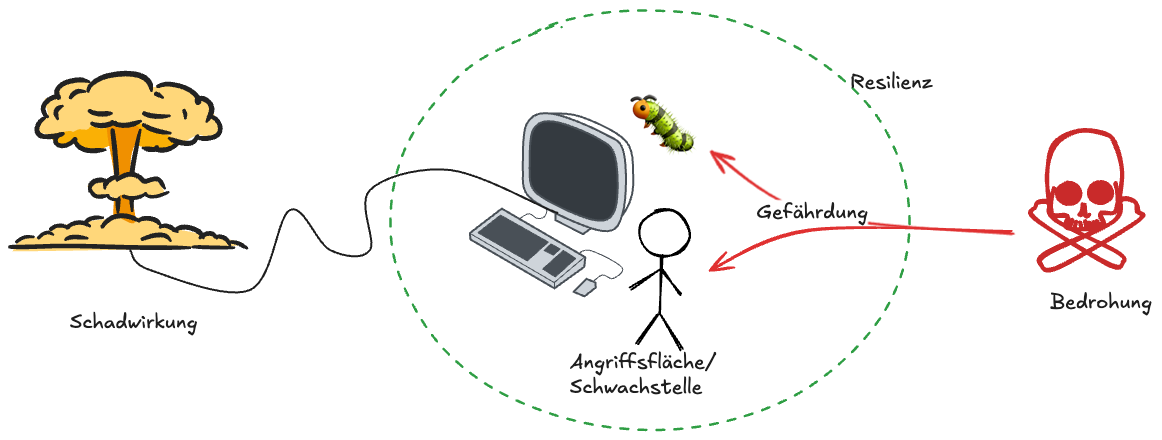

Das BSI betrachtet hauptsächlich fünf Teilgebiete der Cybersicherheit: Bedrohungen, Gefährdungen, Resilienz, Angriffsfläche (Schwachstellen) und die Schadwirkung.

☠️ Zu Bedrohungen zählen Ransomware-Gruppen, Botnetze, Malware-Varianten, Exploits, Access Broker und APT-Gruppen.

⚠️ Werden diese Bedrohungen aktiv, wird daraus eine Gefährdung. Damit sind also konkrete Cyberangriffe gemeint.

🐛 Cyberangriffe zielen meist auf Schwachstellen im System ab. Dazu zählen alle IT-Systeme, Komponenten und Dienste, die man ausnutzen oder missbrauchen kann. Im spezifischen Sinne sind vorwiegend IP-Adressen, Domains, URLs, E-Mail-Adressen, aber auch Nutzer gemeint.

🛡️ Um eine Gefahr abwenden zu können, ist eine hohe Resilienz gefordert. Die Resilienz stützt sich auf drei Säulen:

- Präventionsfähigkeit: Unterstützungssysteme für den Ernstfall, z. B. ein Informationssicherheitsmanagementsystem (ISMS), Patchmanagement oder ein Abwehrmaßnahmenkatalog.

- Verteidigungsfähigkeit: Zum Beispiel Antivirenprogramme.

- Bewältigungsfähigkeit: Beschreibt Maßnahmen, um betroffene Systeme möglichst schnell wieder in den Normalbetrieb zu überführen.

💥 Der Lagebericht 2024 schenkt jedem der fünf Teilgebiete ein eigenes Kapitel, mit Ausnahme der Schadwirkung. Die Schadwirkung wird allerdings vereinzelt in den jeweils anderen Abschnitten erwähnt. Meist beläuft sich der Schaden auf eine enorme Geldsumme, aber auch informationstechnische Schäden können das Resultat eines Cyberangriffs sein.

☠️ Bedrohungslage

Schadprogramme (Malware)

Sobald sich die Prüfsumme (Hashwert) einer Malware unterscheidet, spricht man von einer neuen Malware-Variante.

Im Berichtszeitraum wurden täglich im Schnitt 309 000 neue Malware-Varianten bekannt. Die Malware ist vor allem auf Windows-Schwachstellen (64-Bit) und Android-Systeme aus.

Neben Malware-Varianten hat das BSI vor allem Botnetze im Blick, die genutzt werden, um Schwachstellen in Betriebssystemen auszunutzen und Malware einzuschleusen. Botnetze sind modular aufgebaut. Das heißt, wenn ein Gerät gekapert wurde, zieht sich die Malware weitere Funktionalitäten je nach Bedarf nach. Zu den bekanntesten Botnetzen gehören:

- ArrkiiSDK (Benutzerverfolgung, Werbebetrug, stille Installation zusätzlicher Anwendungen)

- Socks5Systemz

- qsnatch

- zeus

- nymaim

- pushiran

- flubot

- triada

- flubot-doh

- mobidash

Das BSI erfasst täglich rund 20 650 infizierte Systeme mittels sogenannter Sinkholes.

Ransomware-Gruppen

Cybercrime-as-a-Service (CaaS) ist auf dem Vormarsch. Insbesondere Endpoint Detection and Response (EDR)-Killer und Zero-Day-Schwachstellen wurden durch Ransomware-Gruppen verkauft und dadurch leichter zugänglich für Kriminelle.

EDR-Killer sind Tools, die bereits installierte EDR Software beenden oder gar entfernen. Da mehrere EDR-Programme sich “im Weg stünden,” haben manche Tools die Funktionalität, bereits andere installierte EDR-Tools zu beseitigen.

Die fünf aktivsten Ransomware-Gruppen in Deutschland sind:

- LockBit

- Black Basta

- 8Base

- Play

- Cloak

APT-Gruppen

Advanced Persistant Threat Angriffe sind oft langfristig und mit großem Aufwand geplante Angriffe auf einzeln ausgewählte, herausgehobene Ziele. Sie dienen in der Regel der Informationsbeschaffung (Reconnaissance) und der Sabotage und unterscheiden sich somit von Ransomware-Angriffen, die hauptsächlich der kriminellen Gewinnerzielung dienen.

Die meisten Sabotageakte waren eher “einfach” gestrickt, d. h. es gab keine groß angelegten, fortschrittlichen Cybersabotagemittel, sondern eher einfache Programme, wie z. B. Wiper. Hacktivismus-Gruppen beabsichtigten eher, Unsicherheit in der öffentlichen Wahrnehmung zu erzeugen. Beim Überfall der Hamas konnte man keinen Cybersabotageakt erkennen, der damit in Verbindung stand. Anders als bei der russischen Invasion in die Ukraine, wo es Fälle von Sabotage gegen militärische Kommunikationssysteme gab, die allerdings eher von Hacktivismus-Gruppen ausging als von Staaten selbst. Man konnte beobachten, dass APT-Gruppen wie Volt Typhoon sogenanntes Prepositioning betreiben. Die Gruppe sammelt also für den zukünftigen Konfliktfall Zugänge zu Zielnetzen. Außerdem erließen US-Behörden Sanktionen gegen Personen und Unternehmen, die mit APT31 in Verbindung stehen.

Phishing

Phishing bleibt nach wie vor eine große Bedrohung für die Gesellschaft. Das BSI stellt eine Zunahme von Phishing-Versuchen über Markennamen einschlägiger Streamingdienste fest. Ist der Phishing-Versuch geglückt, lassen sich Angreifer absichtlich Zeit mit dem nächsten Angriffsschritt. Durchschnittlich bleiben Angreifer 5 Tage inaktiv. Diese Verzögerung dient zum einen dazu, Handel mit dem Zugang zu betreiben und zum anderen als Instrument, um den Zusammenhang zwischen Daten-Exfiltration und der Informationsausnutzung zu verschleiern.

🐛 Angriffsfläche/Schwachstellen

Software

In Software wurden im Schnitt täglich 78 neue Schwachstellen bekannt. Das Coordinated Vulnerability Disclosure (CVD) Angebot soll Schwachstellen frühestmöglich beheben. Monatlich berichten Forschende im Durchschnitt 41 Schwachstellen. 61 % der gemeldeten Angriffe beziehen sich auf Injection-Angriffe.

Hardware

Schwachstellen in Hardware sind meist neue Spectre-/Meltdown-Varianten wie z. B. GhostRace oder Inception (nutz spekulative Ausführung von Prozessoren aus)

Mit Fuzzing kann man solche Schwachstellen erkennen. Neben Zenbleed wurden somit auch GoFetch und ZenHammer studiert. GoFetch greift Optimierungsmechanismen des Apple-ARM-Chips an und ZenHammer greift den DDR5-Speicher über Schwachstellen in Graphics Processing Units (GPUs) an.

World Wide Web

Path-Traversal-Angriffe sind nach wie vor die größte Schwachstelle im World Wide Web.

Vernetzte Geräte

Bei einem Hackerwettbewerb wurden bei Ladesäulen für Autos, die über Mobilfunk mit dem Backend des Betreibers verbunden sind, Schwachstellen entdeckt. Es mangelte an Autorisierung, an verschlüsselter Übertragung sensibler Daten und an hinreichender Validierung von Eingabedaten.

Perimetersysteme

Wenn ein Angriff stattfindet, sind die Systeme, die vom Internet zugänglich sind, meist die erste Anlaufstelle für den Angreifer und somit besonders anfällig.

Perimetersysteme sind Systeme an der Grenze zwischen einem lokal zu schützenden Netzwerk, wie z. B. einem Unternehmensnetzwerk, und dem Internet.

Wenn Perimetersysteme kompromittiert werden, installiert der Angreifer typischerweise Webshells, also Code, der darauf wartet, dass der Angreifer von außen eine Verbindung aufbaut.

Kryptografische Verfahren

Seitenkanalangriffe (Covert Channels) gehören zu den derzeit erfolgreichsten Angriffsmethoden auf IT-Produkte.

Im Berichtszeitraum wurde der sogenannte Terrapin Angriff auf SSH entdeckt. Dabei konnten verschlüsselte Nachrichten vom Server an den Client unbemerkt blockiert werden.

Außerdem wurde bekannt, dass ECDSA (Elliptic Curve Digital Signature Algorithm) mit der Kurve “NIST P-521” zur Folge hatte, dass die Ephemeral Keys immer neun führende Nullen hatten. Dadurch war es leicht für Angreifer, den Private Key zu erraten.

Sprachmodelle

Die Schwachstellen bei Sprachmodellen sind vor allem die fehlende Erklärbarkeit und ungewollte Antworten. Sprachmodelle sind abhängig von ihren Trainingsdaten. Hersteller von Basismodellen haben dadurch eine enorme Verantwortung bei der Datenselektion. Zudem ist es möglich, öffentlich zugängliche Daten zu manipulieren (Data Poisoning). Anders als bei einem klassischen Computerprogramm, ist das Patching, also die Fehlerbehebung, bei Sprachmodellen nicht möglich. Prinzipiell benötigen Malware Angriffe allerdings immer noch umfangreiches Fachwissen, können also nicht allein von einer KI durchgeführt werden. Bei kritischen Anwendungen sollten weiter gehende Maßnahmen wie z. B. eine menschliche Prüfung (Vier-Augen-Prinzip) oder Zugriffseinschränkung (Least Priviledge) ergriffen werden.

⚠️ Gefährdungslage

Allgemeine Angriffsarten

Distributed Denial of Service (DDoS) Angriffe, Ransomware und damit einhergehende Leaks sind die größten Gefährdungen. Angreifer verschaffen sich meist Zugang, z. B. zu einer Unternehmenscloud, via ein kompromittiertes Dienstkonto. Daher sind 55 % aller cloudbezogenen Datenabflüsse in den befragten Unternehmen auf menschliches Fehlverhalten zurückzuführen. Wenn Angreifer keine Ablöse fordern oder erhalten, werden die erbeuteten Daten gegebenenfalls veröffentlicht, man spricht von einem Datenleak. Die fünf aktivsten Leak-Seiten sind regelmäßig für rund 40 % der mutmaßlichen Opfer verantwortlich.

Gesellschaft

Für die Gesellschaft ist der Vertrauensverlust das größte Problem. Nach einer Studie waren bereits 1/4 der Befragten bereits von Cyberkriminalität betroffen. Die Anzahl an Menschen, die einen finanziellem Schaden davontragen mussten, hat zugenommen. 15 % der Befragten waren in den letzten 12 Monaten Opfer eines Phishing-Angriffs.

Werden Daten veröffentlicht, sind meistens Adressen, Geburtsdaten, Telefonnummern am häufigsten dabei. Bei einem Viertel sind sensible Daten, wie z. B. die Sozialversicherungsnummer, enthalten. Bei 14 % aller registrierten Datenleaks waren Deutsche betroffen. Soziale Netzwerke spielen dabei eine wichtigere Rolle, denn Angreifer können über Social Bots automatisiert Phishing-Versuche betreiben. Verordnungen der EU, die dem entgegenwirken sollen, sind noch nicht hinreichend umgesetzt worden.

Wirtschaft

Cyberangriffe gehören zu den Top-10-Bedrohungen für Unternehmen weltweit. Seit 2020 sind die Ausgaben für IT-Security gestiegen.

Unternehmen erlitten einen Schaden von rund 206 Milliarden Euro, vor allem durch Ransomware-Angriffe.

Die Resilienz großer Unternehmen ist meistens gut, bei Kleine und Mittelständige Unternehmen (KMUs) besteht allerdings Nachholbedarf. Im Bereich Kritische Infrastrukturen (KRITIS) ist vor allem die Bedrohungslage im Sektor Energie hoch. Auch dieser Sektor ist geplagt von Ransomware-, Phishing- und DDoS-Attacken. In einem Fall kam es zur Überlastung der Firewall.

Im Allgemeinen besitzen KMUs selten weder Kenntnis über die Bedrohungslage noch über ihr eigenes Risikoprofil. Selbst kostenlose Präventionsmaßnahmen werden häufig nicht ergriffen. IT-Sicherheits-Dienstleister haben meist größere Unternehmen als deren Zielgruppe. Die Auswahl für KMUs hält sich somit in Grenzen. Um dem Bedarf Abhilfe zu schaffen, dient der BSI CyberRisikoCheck. Diese Analyse soll KMUs dabei helfen, ihre aktive IT-Sicherheit zu beurteilen und zu verbessern.

Bundesverwaltung

Täglich werden im Schnitt 375 maliziöse Websites blockiert. Die Spam-Quote bei eingehenden Nachrichten liegt bei 53 %.

🛡️ Resilienz

Großveranstaltungen

Großveranstaltungen wie z. B. Wahlen, aber auch Sportevents wie die Fußball-Europameisterschaft stellen die allgemeine Resilienz vor Cyberattacken auf den Prüfstand. Im Fall von Wahlen unterscheidet das BSI zwischen direktem Einfluss auf den Wahlprozess und indirektem Einfluss auf die öffentliche Meinung, wodurch die Legitimität von Wahlen in Zweifel gezogen wird. Neben Kampagnen gegen Parteien gab es Angriffsversuche auf Webseiten und Server, die Wählerdaten enthalten.

Zur illegitimen Einflussnahme zählt:

- die Verbreitung von Falschinformation,

- das Fälschen und die illegitime Übernahme von Social-Media-Accounts,

- das Einsetzen von künstlicher Intelligenz zur Manipulation von Bildern und Audio,

- die De-Legitimation von demokratischen Institutionen,

- und die gezielte Desinformation verbunden mit erheblichen Reputationsschäden.

Cloud

Cloud-Anbieter tragen eine hohe Verantwortung. Deshalb soll ein Mindestmaß an Informationssicherheit bei der Erbringung von Clouddiensten gelten. Dazu gibt es demnächst ein EU-Cloud-Sicherheitszertifikat (EUCS).

Die häufigsten Vorfälle bei Cloud-Dienstleistern sind Fehlkonfigurationen und Angriffe auf Anwender.

Das BSI arbeitet an der Bereitstellung sicherer Angebote mittels Infrastructure-as-Code und der Verschlüsselung aller Daten “in transit” und “at rest.”

Die allgemeinen Ziele für die Cloud sind:

- Die Cloud aktiv und sicher nutzbar machen durch Risiko- und Bedrohungsanalysen.

- Eingestufte Informationen bis VS-NfD in der Cloud verarbeiten.

- Die Konkurenzfähigkeit beibehalten.

- Die sichere Cloudnutzung (Skalierung, Infrastructure as Code; Compliance as Code).

- Die Deutsche Verwaltungscloud und delos Cloud (Cloud des öffentlichen Dienstes) weiter entwickeln und nutzen.

Im Allgemeinen erhöht Cloud-Computing die Resilienz gegen Angreifer.

Elektronische Identitäten

Die Online-Ausweisfunktion ist nachweislich sicher, doch die darauf aufbauenden Dienste bleiben hinter den Erwartungen zurück. In Zukunft soll die EUDI-Wallet als elektronisches Identifizierungsmittel genutzt werden. Damit allerdings eine rein mobil nutzbare, voll dezentrale eID nutzbar ist, müssen breitflächig verfügbare, (zertifiziert) sichere Hardwareelemente, wie z. B. eSIMs verfügbar sein. Ein Standard ist für 2025 vorgesehen.

Europa

Ziel ist es, ein gemeinsames Sicherheitsniveau zwischen den europäischen Staaten zu schaffen. Dazu sind vor allem drei juristische Texte zielführend:

Cyber Resilience Act (CRA)

Der CRA ist prinzipiell unabhängig von der Produktkategorie.

Das Gesetz beschreibt Cybersicherheitsanforderungen für den Schutz von digitalen Produkten über deren Lebenszyklus hinweg. Hersteller müssen nun Verantwortung für die IT-Sicherheit Ihrer Produkte übernehmen.

Der CRA erweitert somit den Geltungsbereich des CE-Kennzeichens und fordert die Prinzipen “Security by Design,” “Security by Default” sowie Sicherheitsupdates für Produkte.

Doch nicht nur Hersteller, sondern auch Importeure sollen in Zukunft für mangelnde Sicherheit haften. Dabei unterscheidet der CRA zwei Produktklassen:

- Klasse 1 (z. B. Passwortmanager, Router)

- Klasse 2 (Firewalls, SmartMeter)

NIS-2-Richtlinie

Die NIS-2-Richtlinie verpflichtet Mitgliedsstaaten dazu, ein Computer Security Incident Response Team (CSRIT) einzurichten. Für KRITIS ändert sich voraussichtlich wenig. Für andere bedeutet diese Richtlinie Registrierungs-, Nachweis-, und Meldepflichten. Als Vorbereitung dient ein Informationsmanagementsystem (ISMS), womit ein Mindestniveau von Informationssicherheit belegt werden kann. Der IT-Grundschutz bietet zudem Risikoanalysen zur Identifizierung und Bewertung von Sicherheitsrisiken und Hilfestellungen zur Implementierung geeigneter Sicherheitsmaßnahmen.

Cybersecurity Act (CSA)

Der CSA regelt die europaweite Zertifizierung für Cybersicherheitsprodukte. Das BSI ist die deutsche Nationale Behörde für Cybersicherheitszertifizierung (NCCA).

Zulassung Von VS-Produkten

Die Zahl der ausgesprochenen Zulassungen liegt auf konstant hohem Niveau. Der überwiegende Teil sind Re-Evaluierungen. Qualifiziert sich ein Hersteller, reduziert sich deren Evaluierungsumfang. Bisher haben 6 Hersteller eine Herstellerqualifizierung absolviert.

Das VS-Anforderungsprofil beschreibt IT-Sicherheitsanforderungen an zugelassene IT-Sicherheitsprodukte.

Im Berichtszeitraum wurden 22 neue VS-Anforderungsprofile veröffentlicht.

Die Schattenwirtschaft hat sich weiter professionalisiert.

Die Angriffsflächen vergrößern sich und somit die Zahl der komplexen und verwundbaren Systeme.

Schadwirkungen können dabei beträchtlich ausfallen:

- Monatelange Ausfallzeiten,

- Lösegelder,

- hohe mutmaßliche Zahl der Opfer,

- erbeutete, exfiltrierte Daten.

Es gilt die Resilienz zu erhöhen.